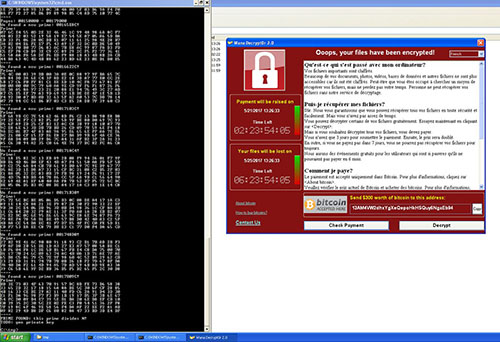

Adrien Guinet, một nhà nghiên cứu an ninh mạng của Pháp, cho biết, ông đã có thể giải mã các tập tin bị mã hóa bởi WannaCry trên máy tính xách tay Windows XP trong phòng thí nghiệm của mình dựa vào các số nguyên tố tạo nên khóa bảo mật WannaCry. Khóa bảo mật là điều cần thiết để nạn nhân chuộc lại tập tin bị mã hóa, thông thường chỉ có thể mua từ kẻ tấn công.

WannaKey chỉ có tác dụng trên máy tính Windows XP và chưa khởi động lại sau khi bị tấn công.

Theo Guinet, ông tìm được khóa bảo mật mà không phải trả bất kỳ khoản tiền chuộc bằng bitcoin nào, nhưng giải pháp này chỉ được áp dụng cho máy tính Windows XP. Bên cạnh đó, để cách này làm việc được, máy tính nạn nhân phải đảm bảo không được khởi động lại sau khi bị nhiễm độc, có nghĩa chỉ một số lượng người dùng may mắn thoát khỏi vấn đề.

Câu hỏi đặt ra là tại sao phương pháp của Guinet bị giới hạn như trên? Theo giải thích trên GitHub, nhà nghiên cứu bảo mật này cho rằng khi WannaCry lây nhiễm vào máy tính, nó tạo ra các khóa mã hóa dựa vào các số nguyên tố. Ở đây có một phần quan trọng, đó là mã độc tống tiền sẽ không xóa các số nguyên tố khỏi bộ nhớ trước khi giải phóng bộ nhớ liên quan.

“Nếu may mắn (bộ nhớ liên quan không bị phân bổ lại và xóa đi), những số nguyên tố này vẫn còn được lưu trữ trong bộ nhớ. Dựa vào các số nguyên tố này, chúng ta có thể giải mã các mã khóa để mở khóa tập tin”, ông Guinet cho biết.

Hiện tại, Guinet đã phát hành phần mềm mà ông sử dụng để giải mã hệ thống bị lây nhiễm đến công chúng với tên gọi WannaKey. Có một lưu ý là WannaKey không được thử nghiệm ở quy mô lớn, do đó người dùng cũng không nên đặt hoàn toàn niềm tin tưởng về hiệu quả làm việc. Bất chấp kết quả thế nào đi chăng nữa thì đây thực sự là một dấu hiệu tốt lành đối với các tập tin độc hại như vậy.

Top

Top

Tin Mới Daily - tinmoidaily.com. All Right Reserved

Luôn cập nhật tin mới hay nhất, nóng hổi nhất

Tinmoidaily.com giữ bản quyền trên website này

Email : [email protected]